はじめに

Azure Active Directory の条件付きアクセスの機能を使って、特定の場所からのログイン時には多要素認証 (MFA)を必須にするという設定をしてみたいと思います。

今回は、会社の環境は使えないので、、、自宅を社内、自宅以外を社外として、

- 自宅(自宅のグローバルIP)からは、ID/パスワードで認証

- それ以外の場所(自宅以外のグローバルIP)からは、ID/パスワード + ワンタイムパスワードで認証

で試してみます。

やり方

zure Active Directory の環境が必要です。無料で構築するやり方は別記事にまとめています。

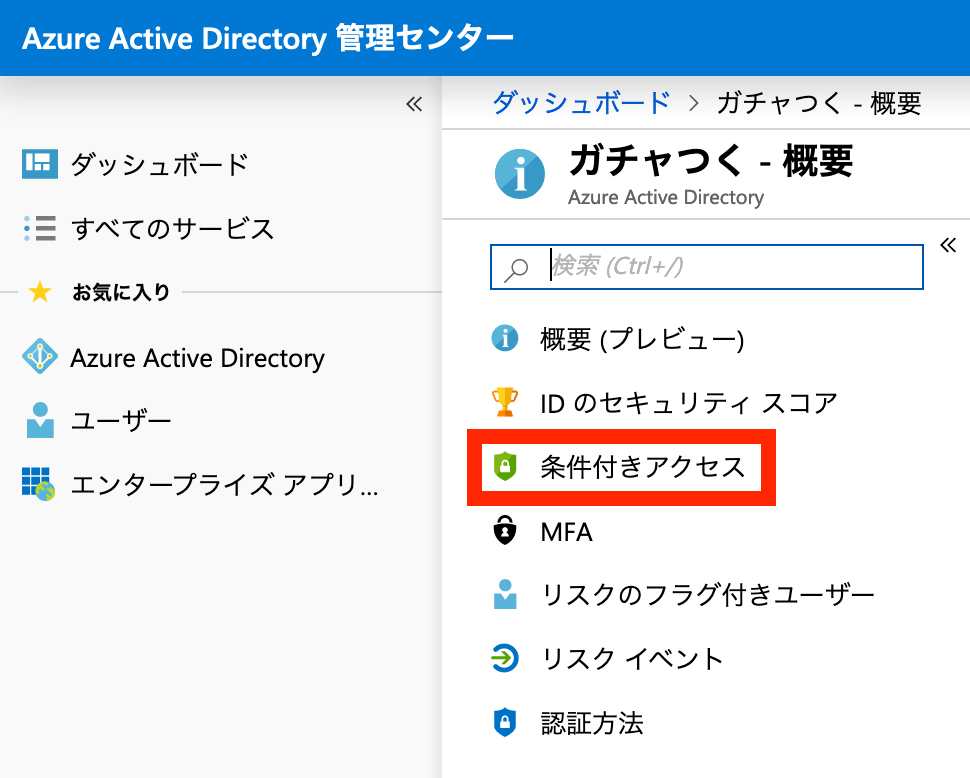

Azure Active Directory 管理センターを開きます。

"Azure Active Directory" をクリックします。

セキュリティ > "条件付きアクセス" をクリックします。

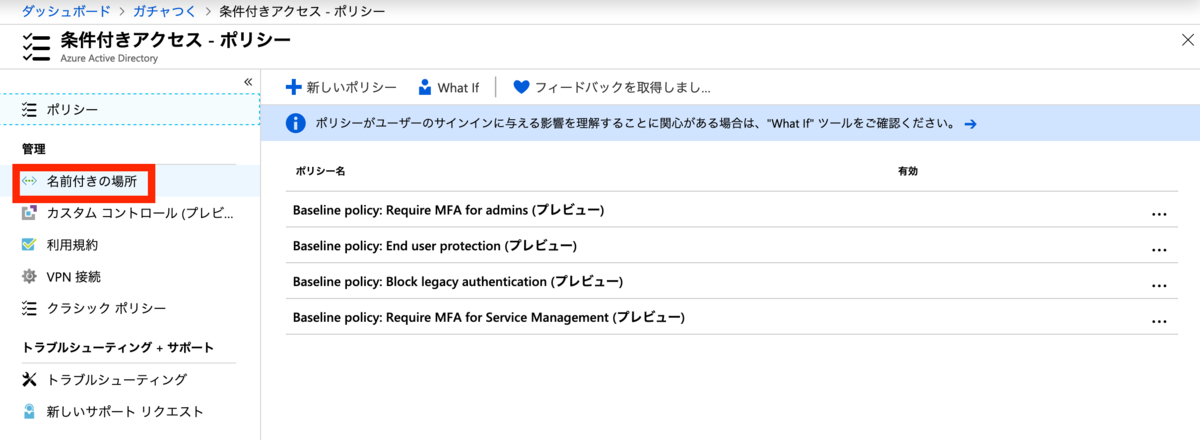

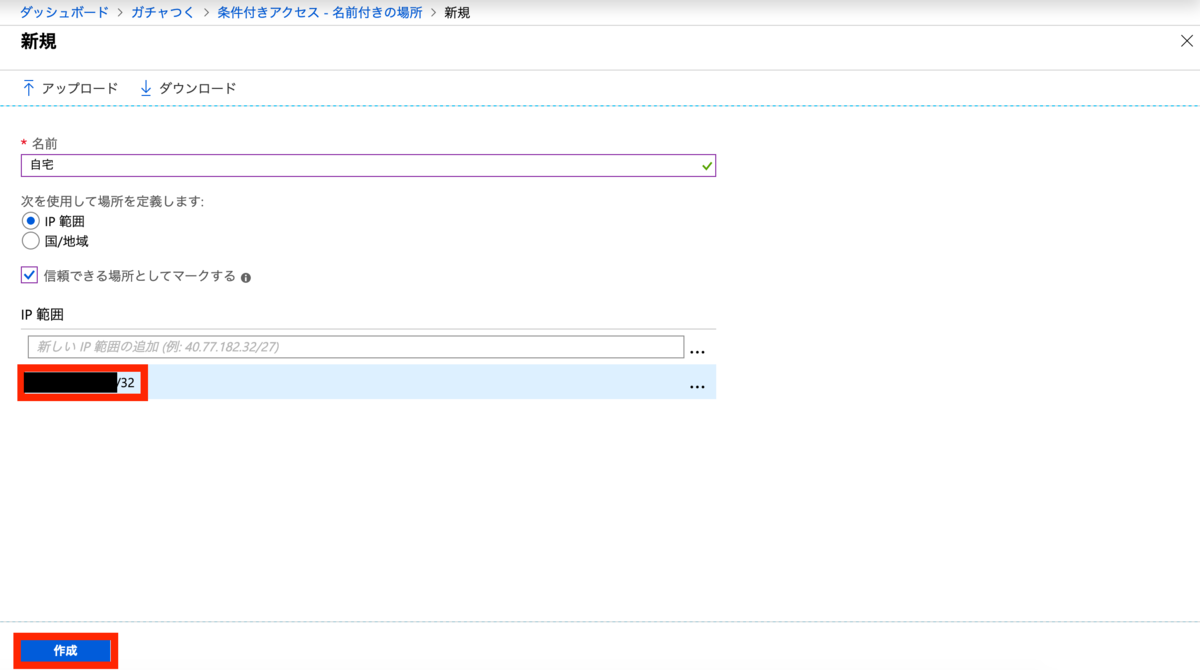

"名前付きの場所"をクリックします。

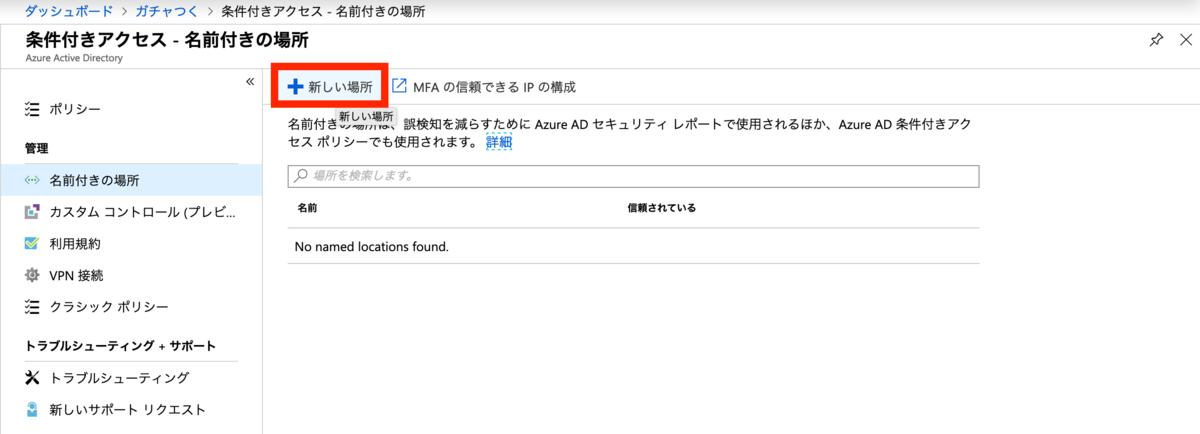

"新しい場所"をクリックします。

名前を入力し、IP(ここでは自宅のグローバルIP)を入力します。

グローバルIPは、確認くんなどで簡単にわかります。

"作成"をクリックします。

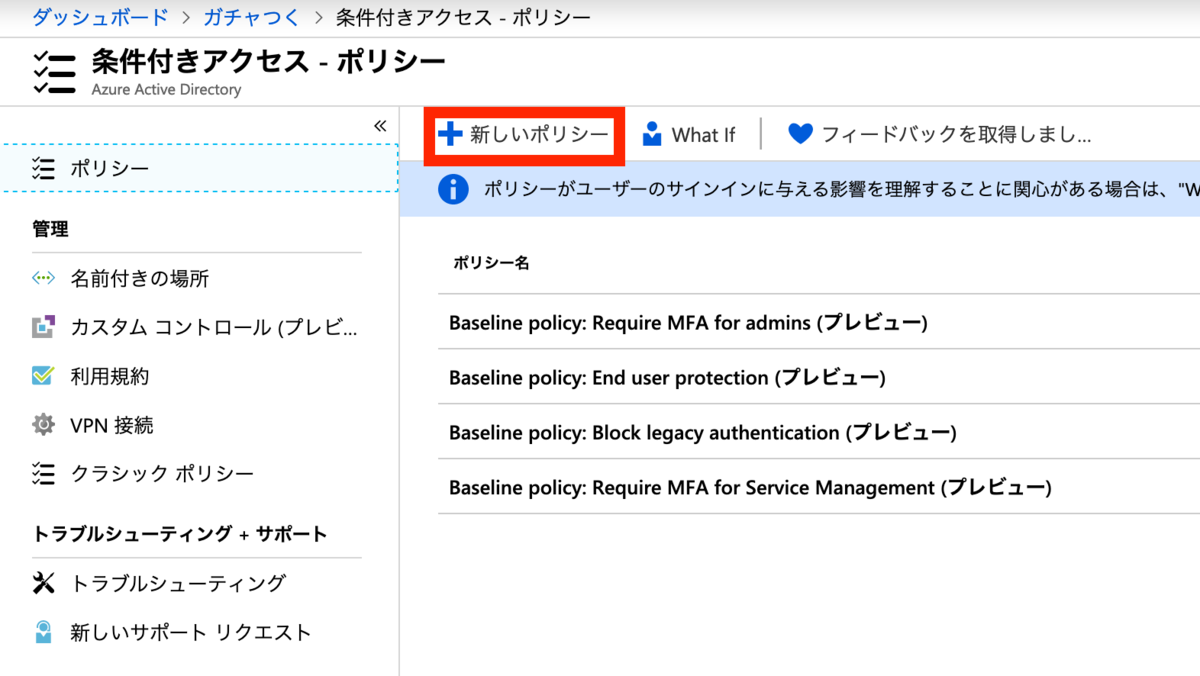

"新しいポリシー"をクリックします。

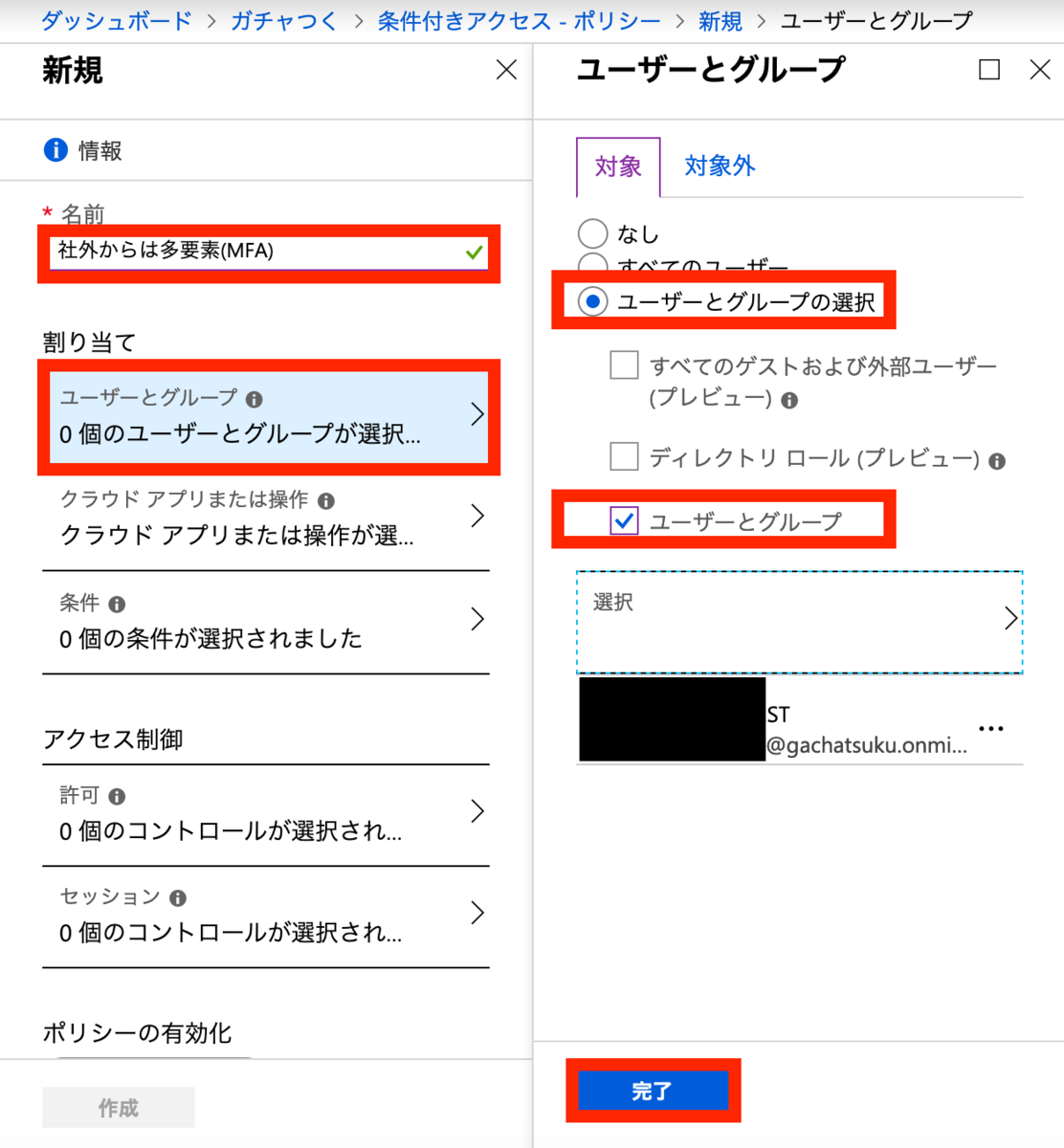

ポリシー名を入力します。

ユーザーとグループをクリック、テストユーザーを選択し、"完了"をクリックします。

"クラウドアプリまたは..."をクリック、すべてのクラウドアプリを選択し、"完了"をクリックします。

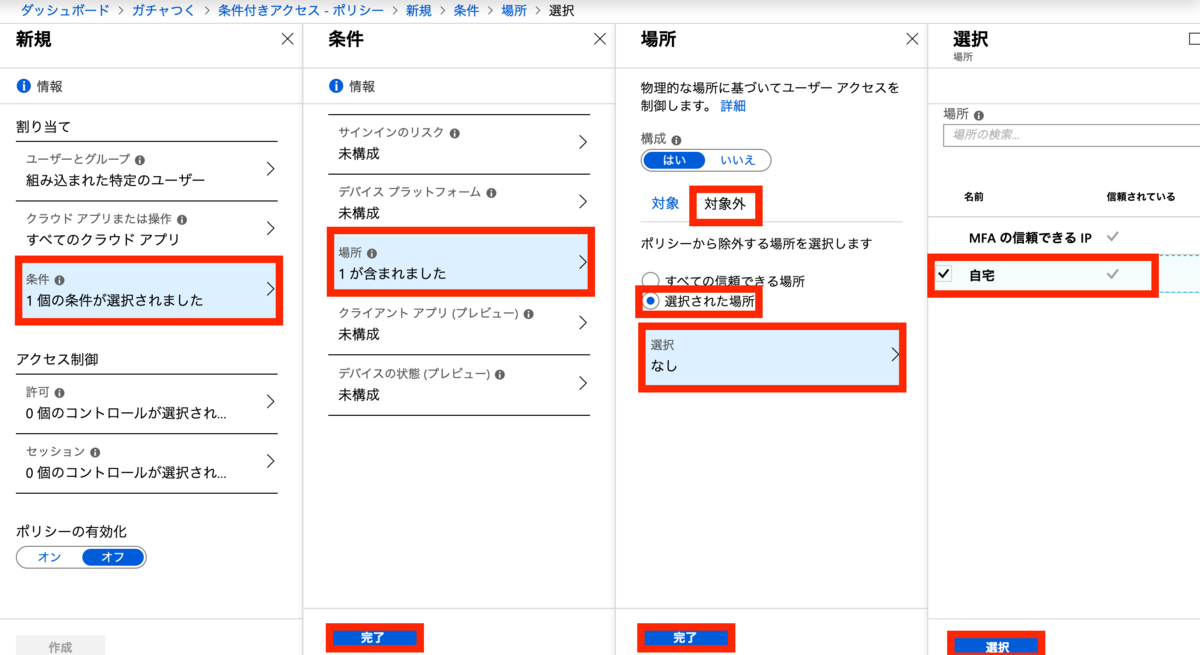

"条件"をクリックし、下記の様に設定します。

すべての場所を対象にしますが、先程登録した自宅を"対象外"にするのがポイントです。

選択 > 完了 > 完了 をクリックします。

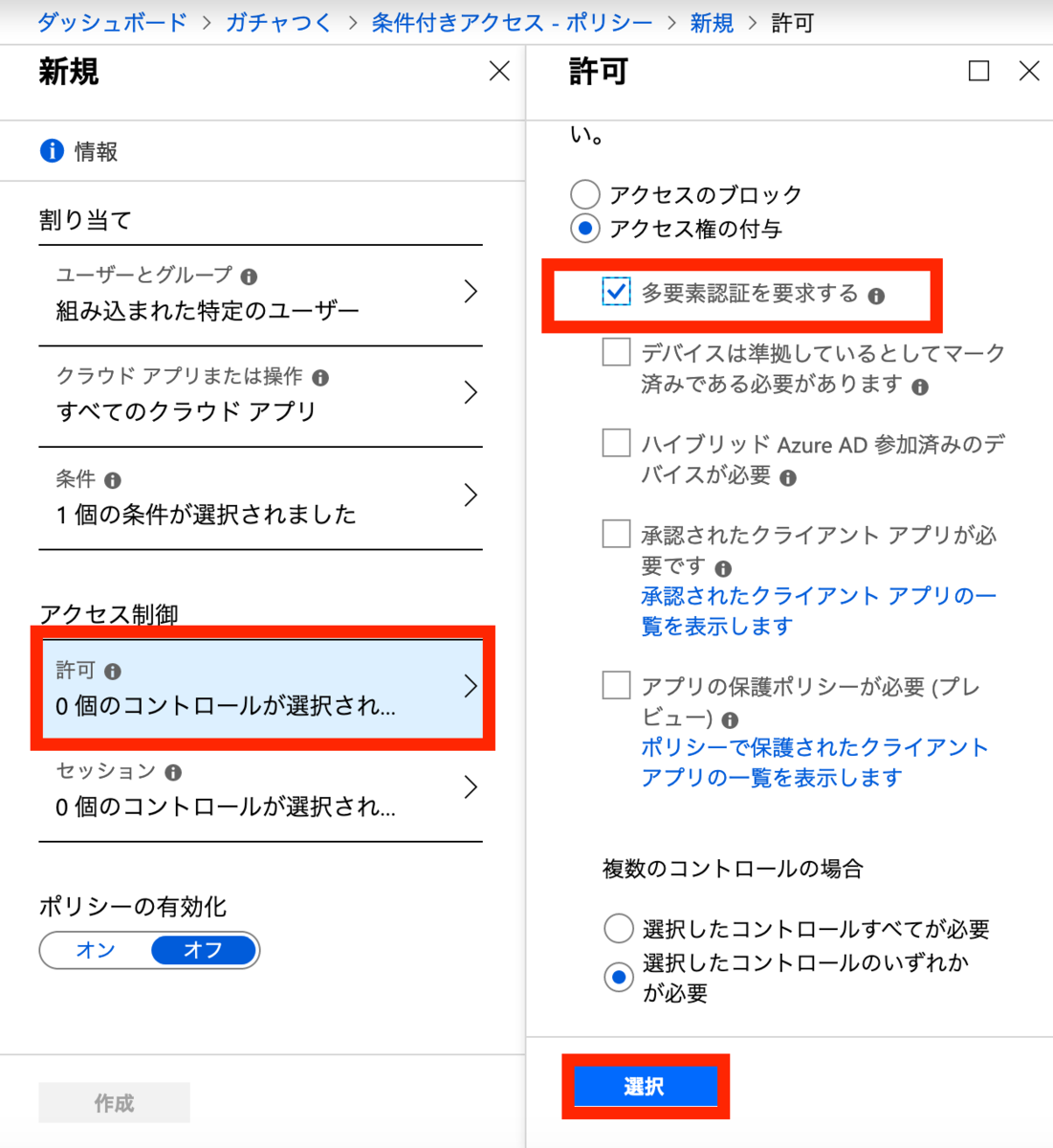

"アクセス制御"を選択、多要素認証を要求するを選択し、"選択"をクリックします。

ポリシーの有効化をオンにして、"作成"をクリックします。

確認

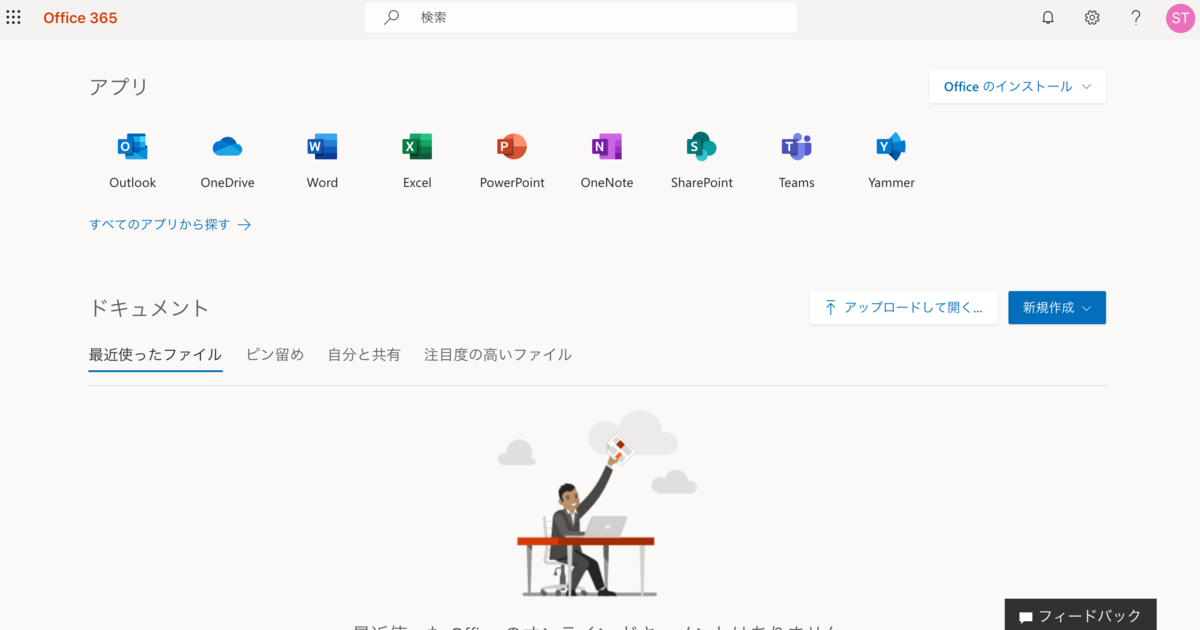

まずは、自宅のIPからアクセスします。

ID / パスワードのみでログインできるはずです。

ログインできました。

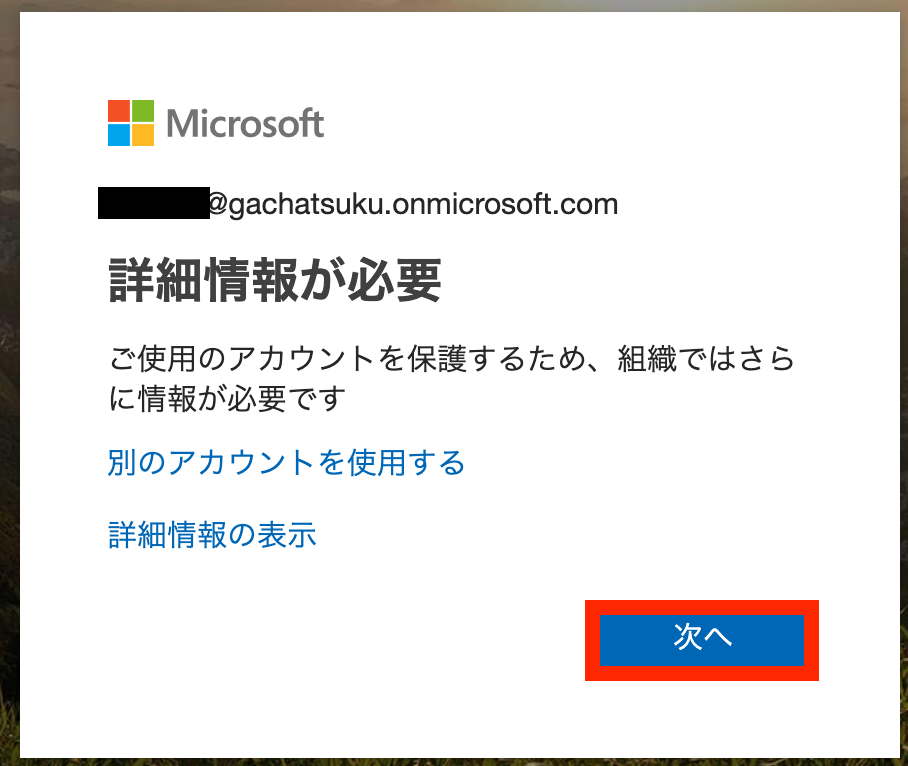

続いて、自宅外からです。

※テザリングで試しています。

「さらに情報が必要です」と言われます。

"次へ"をクリックします。

追加のセキュリティ確認の画面になります。

"認証用電話の追加" or Microsoft Authenticator アプリ が使えます。

どちらかの設定をしていきます。

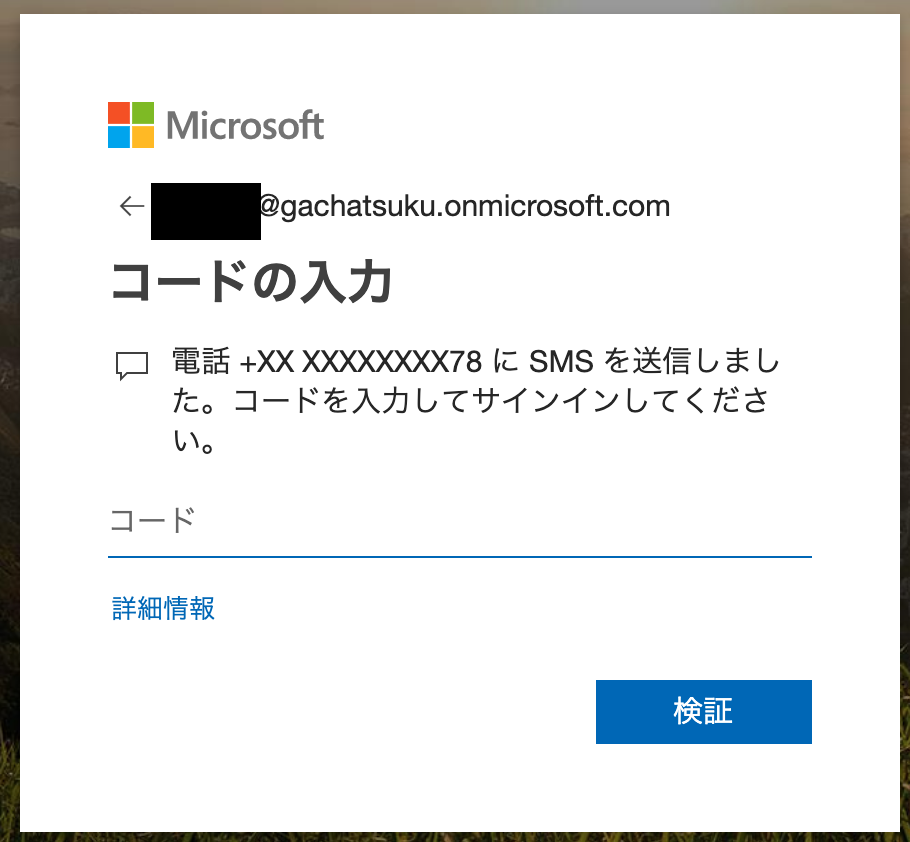

設定完了後、再度ログインを試すと、

Microsoft Authenticator アプリで設定した場合は、

パスワード入力の後に、「サインイン要求を承認」の画面になります。

認証用電話で設定した場合は確認コードの入力画面になります。

〆